Testujete občas zranitelnost svého serveru nebo webu? Možná máte několik prográmků, které vám s tím pomáhají. Dost možná pracuje většina z nich v prostředí příkazového řádku. Ale pokud se bezpečnostními testy zrovna neživíte, pak asi pravidelně hledáte v dokumentaci, jak se ten který program spouští a jaké parametry musíte na příkazový řádek vyťukat.

Sada Osmedeus na to jde jinak. Kombinuje výstupy poměrně velkého množství nástrojů do souhrnných hlášení a tak vás vlastně odstíní od detailů ovládání každého z nich. Nehledě na to, že jedním příkazem ušetříte také čas. Vše proběhne postupně za sebou.

Co všechno Osmedeus dovede? Vyhledává subdomény, vytváří screenshoty nalezených adres, spouští zjišťování základních informací přes whois, provádí bezpečnostní kontroly, prochází hlavičky, porty, zranitelnosti. A mnoho dalšího. Nebudu zde papouškovat seznam všech vychytávek.

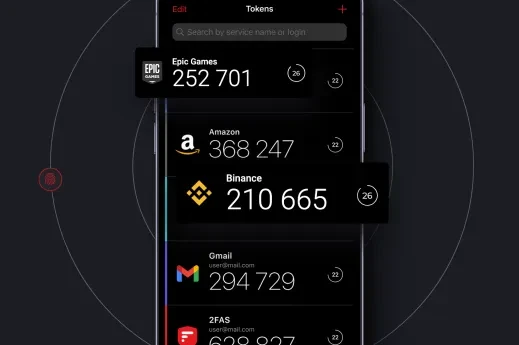

Výsledné informace pak najdete uložené v textových souborech ve složce s projektem. Specialitou je Osmedea je zpřístupnění informací pomocí webového rozhraní. Pokud po skončení necháte skript stále běžet, pak do počítače stačí zadat adresu 127.0.0.1:5000, odsouhlasit zobrazení i s neveřejným certifikátem a pak si začít prohlížet získaná data.

Instalace na Linux i macOS v pohodě

Jelikož se jedná o hardcore záležitost, vypadá podle toho i instalace tohoto balíčku bezpečnostních nástrojů. Musíte jej přes příkazový řádek naklonovat z GitHubu, následně se přepnout do vytvořené složky a spustit shellový skript s instalátorem.

V prostředí macOS je ještě třeba nainstalovat Python 3. Stačí klasický příkaz brew install python. Jinde jsem Osmedeus nezkoušel. Ke stažení ale nabízí také balíček pro fanoušky Dockeru. Ideální pro případ, že si nechcete zaplevelit počítač.

Startujeme bezpečnostní testy webu

Spuštění je velice jednoduché. Pokud se nechcete zabývat výběrem konkrétního testu, pak prostě zadáte ./osmedeus.py -t domena.tld a počkáte na dokončení všech testů. Nutno ale říci, že to chvíli potrvá.

Úplně bez interakce to není. Minimálně na Macu je občas potřeba zadat heslo pro sudo, aby některé příkazy, které tento skript v Pythonu volá, mohly být spuštěny.

Tip: Použijete-li jako přepínač velké -T, pak následně zadejte cestu k souboru, kde bude na řádcích seznam domén pro kontrolu. Osmedeus projde všechny jednu po druhé.

Pro výpis všech modulů, které Osmedeus nabízí, zadejte ./osmedeus.py -M. A konečně pro spuštění kontroly jen s jedním z vybraných modulů, použijte malé -m a název příslušného modulu.

Hodit by se vám mohl ještě přepínač -f pro zopakování již provedené kontroly. To pro případ, že jste na webu něco upravili a chcete jej znovu překontrolovat.

Webové rozhraní s výsledky bezpečnostních testů

V době, kdy Osmedeus provádí kontrolu nebo i po jejím dokončení, pokud jste jej ještě stiskem Ctrl+C nezavřeli, máte k dispozici webové rozhraní. Stačí si v prohlížeči otevřít adresu 127.0.0.1:5000. Jak jsem zmínil, udělte bezpečnostní výjimku pro certifikát.

Osmedeus ovšem bude chtít i heslo. To najdete v souboru core/config.conf. Tamtéž lze heslo změnit, stejně jako upravit adresu pro zobrazení reportů.

Webové rozhraní nabízí rychlý souhrn, přehled všech logů a report s naformátovanými výstupy. Po přepnutí do příslušné sekce si zvolíte daný projekt (doménu, IP adresu, kterou jste testovali), a zobrazíte data.

Abych pravdu řekl, čekal jsem výstupy trochu přehlednější. Na druhou stranu se pohybujeme v oblasti, kde se trocha toho ajťáckého nepohodlí (nechci použít klišé spartánské rozhraní), dá zkousnout.

Pokud vás téma zaujalo, bude samozřejmě nejlepší si produkt rovnou vyzkoušet. Používáte-li Slack, pak by vás ještě mohlo zajímat, že upozornění z Osmedea lze zaslat i na něj.

Tvůrce webů z Brna se specializací na Drupal, WordPress a Symfony. Acquia Certified Developer & Site Builder. Autor několika knih o Drupalu.

Web Development Director v Lesensky.cz. Ve volných chvílích podnikám výlety na souši i po vodě. Více se dozvíte na polzer.cz a mém LinkedIn profilu.

Přidat komentář